小さなアリが開けた巣穴から堤防が決壊するかのように、たった1台の端末の不備が経営そのものを揺るがしてしまう――。そんな悪夢のような危機を回避するため、楢原氏が提唱するのは、日頃からのIT環境の“衛生管理”だ。

「過去10年間のサイバー事故の約99.6%において、既知の脆弱性が狙われています。言い換えれば、サプライチェーンにつながっている端末が、すでに知れ渡っている脆弱性を持っていないかどうかを事前に確かめ、パッチ(修正プログラム)を当てておけば、約99.6%の攻撃は防御可能なのです」(楢原氏)

事後対策よりも効果が高いサイバーハイジーン

サイバー攻撃に備え、IT環境を構成するシステムや機器を“衛生管理”することを、一般に「サイバーハイジーン」(ハイジーン=衛生状態・衛生学の意)と呼ぶ。同氏によれば、サイバー攻撃への対策は、攻撃を受けてから被害を最小限に食い止めようとする「サイバーレジリエンス」よりも、未然に予防するサイバーハイジーンの方が効果は高いという(図1参照)。

「いったんランサムウエアなどがシステム内に侵入すると、驚くほどの速さで拡散し、わずか1時間程度で制御不能となってしまいます。どんなに急いで対処しようとしても、間に合わないケースがほとんどだといえます。それよりも、あらかじめ脆弱性のある端末を特定し、攻撃を受けても影響がないように手を打っておく方が有効なのです」(楢原氏)

サイバー攻撃のほとんどが、非管理端末やOS/アプリにおける「既知の脆弱性」を狙っている。だからこそサイバー攻撃対策の優先度は、未然予防のための「サイバーハイジーン」が高くなる。対して、発生してしまったリスクに対しては「サイバーレジリエンス」が重要となる

サイバー攻撃のほとんどが、非管理端末やOS/アプリにおける「既知の脆弱性」を狙っている。だからこそサイバー攻撃対策の優先度は、未然予防のための「サイバーハイジーン」が高くなる。対して、発生してしまったリスクに対しては「サイバーレジリエンス」が重要となる拡大画像表示

サプライチェーン全体におけるサイバーハイジーンの徹底で重要なのは、全ての端末の状況を可視化すること。さらに、脆弱性が発見されたら速やかにパッチを当てることだ。

だが、ここに大きなネックがある。サプライチェーン上で使用される端末の中には、会社から支給されていない非管理端末(シャドーIT)も多い。コロナ禍によるリモートワークの定着によって、非管理端末からネットワークにアクセスするケースはますます増えているようだ。楢原氏は「企業で使用されている非管理端末の割合は20%以上に上るといわれており、これをどう管理するかがサイバーハイジーンを進める上での重要なポイントとなります」と指摘する。

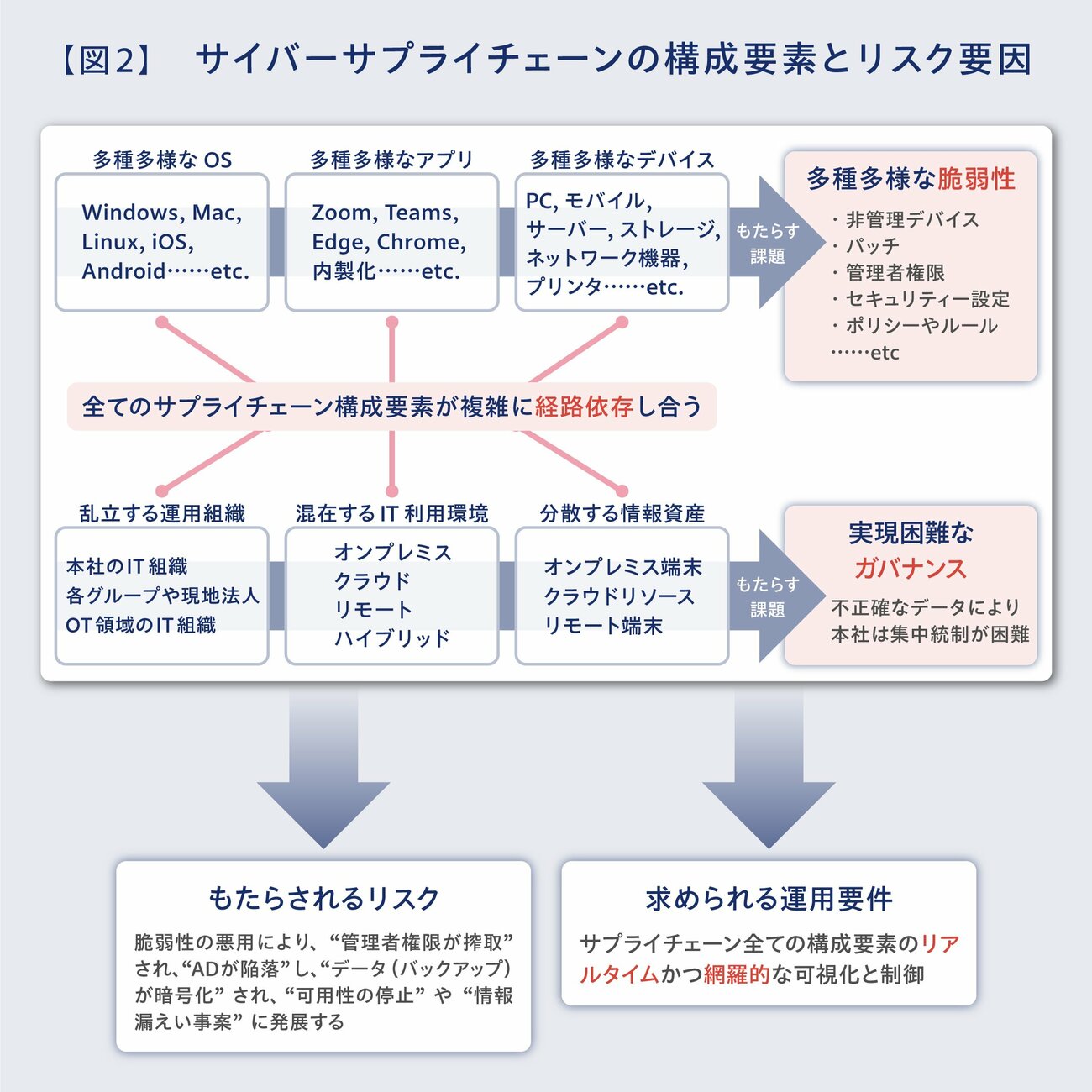

そして何より、端末の状況の可視化を難しくしているのが、サプライチェーンを構成する企業ごと、個人ごとの複雑な利用状況だ(図2参照)。

「各企業や個人が使用する端末は、OSやアプリ、デバイスなどが多種多様です。どんな端末を使い、それぞれのどこに脆弱性が潜んでいるのかを把握するのは容易ではなく、相当な時間と手間もかかります」と楢原氏。海外のグループ会社やサプライヤーまで出張調査などを行うとなると、その労力は膨大なものとなる。

サイバーサプライチェーンを構成するさまざまな要素は、複雑かつ相互に経路依存し、多種多様な脆弱性を生み出す。同時にガバナンスを実現困難にしている。この状況が生み出すサイバーリスクを防ぐためには、サイバーサプライチェーンを構成する全端末のリアルタイムかつ網羅的な可視化と制御が不可欠だ

サイバーサプライチェーンを構成するさまざまな要素は、複雑かつ相互に経路依存し、多種多様な脆弱性を生み出す。同時にガバナンスを実現困難にしている。この状況が生み出すサイバーリスクを防ぐためには、サイバーサプライチェーンを構成する全端末のリアルタイムかつ網羅的な可視化と制御が不可欠だ拡大画像表示

さらに、「企業ごとの運用組織や、ITの利用環境、情報資産の保存先などがバラバラであることも、速やかなサイバーハイジーンの実践を困難にしています。その結果、全体の“衛生”を保つ前にいずれかの端末が狙われ、システム全体に広がってしまうことも起こり得るわけです」と楢原氏は語る。

サプライチェーン上の全ての端末を数秒で把握

サイバー攻撃者は、ネットワーク上で稼働する世界中の端末を絶え間なく調査しており、脆弱性のある端末を発見すると、すかさず攻撃を仕掛けてくる。そのスピードを上回る速さで全ての端末の状況を把握し、パッチを当てなければ、サイバーハイジーンは維持できない。まさに時間との戦いである。

だが、楢原氏が指摘するように端末の利用状況や運用状況が複雑で、グローバルにサプライチェーンを展開する場合は、世界中で数千台、数万台にも及ぶ端末の“衛生管理”を短時間で行うのはたやすいことではない。

そんな課題を解決するソリューションとして注目されているのが、タニウムが開発したコンバージド・エンドポイント管理(XEM)プラットフォーム、「Tanium」である。

Taniumの最大の特徴は、他の方法であれば数日から数週間はかかるサプライチェーン上の全ての端末の可視化と脆弱性対策が、ほぼリアルタイムで実施できる点だ。