リモートアクセスによる侵入が70%以上

フェーズ2の予防対策については、攻撃者目線で機器の管理がどう見えているのかを把握する「Attack Surface Management(ASM)」の重要性を、引き続き吉村氏が説明した。

デロイト トーマツ サイバー

デロイト トーマツ サイバーマネジャー

吉村 修氏

Attack Surfaceとは、Webサーバーやネットワーク機器、クラウド環境のようにインターネットとつながり、攻撃にさらされている部分のこと。

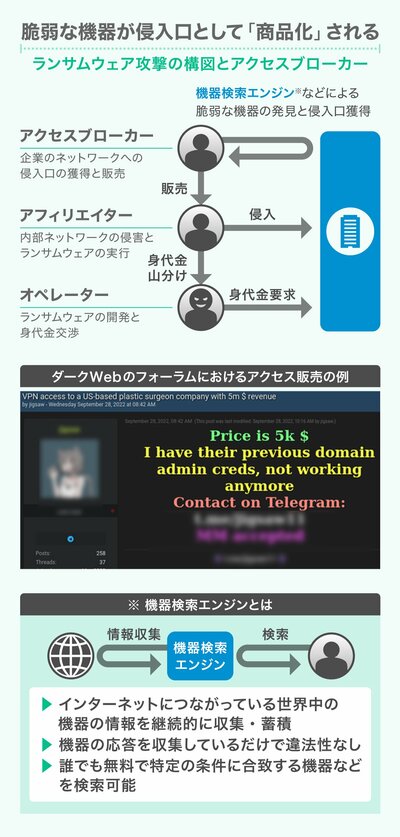

「警察庁の資料によると、ランサムウェアの被害ではリモートアクセスによる侵入が70%以上と、外部から見える脆弱性を突かれてネットワーク内に侵入された可能性が高い。従って、予防対策としてはAttack Surfaceを適切に管理することが重要。その手法として注目されているのがASMです」とし、その理由として次のようにランサムウェア攻撃の構図を示した。

デロイトのウェビナー資料を基にダイヤモンド社作成

デロイトのウェビナー資料を基にダイヤモンド社作成拡大画像表示

ランサムウェア攻撃は、一つのグループが攻撃しているのではなく、アクセスブローカーとアフィリエイター、オペレーターの三つの役割があり、犯罪者が協力して実行している。アクセスブローカーは「企業のネットワークへの侵入口の獲得と販売」、アフィリエイターは「内部ネットワークの侵害とランサムウェアの実行」、オペレーターは「ランサムウェアの開発と身代金交渉」を担う。

アクセスブローカーは、「機器検索エンジン」を使って条件に合う脆弱な機器を探し出し、侵入口として「商品化」するため、外部公開機器の管理がこれまで以上に重要となるわけだ。

デロイト トーマツ サイバーでは、ASMを「侵害リスク評価サービス」という名称で20年1月から提供。アクセスブローカーと同じような手法でインターネット上の公開情報を使用し、侵害されるリスクの高い機器を特定している。現状把握に適する「ワンショット調査」と、リスクの高い変化を適時に把握できる「継続モニタリング」の二つのサービスが用意されている。同サービスの強みとして、吉村氏は次の二つを挙げた。

「一つは、攻撃者目線での実戦的評価です。一般的なASMサービスでは、問題のある機器が何件あるかといった項目ごとのリスク評価と、問題点の内容のみによる評価を行っていますが、これでは機器の重要度が考慮されておらず、リスクの高さと対応の優先順位が直結しません。当社のサービスでは、問題点の深刻度と機器の重要度によってリスク評価しているため、リスクの高さと対応の優先順位が一致するのが特徴です」

もう一つは、サプライチェーンリスク管理に適したサービスという点だ。同社のサービスは対象企業名のみでASM調査に着手できるため、顧客がグループ会社や取引先のドメイン名などを準備する必要がない。従って、顧客の負担が少なく、グローバルサプライチェーン全体を対象とした調査実績もある。

「侵入されることを前提」とした対策への転換

続いて、デロイト トーマツ サイバーのパートナー、佐藤功陛氏がフェーズ5のセキュリティ監視の強化を図る検知と対応のマネージドサービスの一つ「Managed Detection and Response(MDR)」と、「Endpoint Detection and Response(EDR)」の有効性について紹介した。

デロイト トーマツ サイバー

デロイト トーマツ サイバー執行役員

サイバーインテリジェンスセンター長

佐藤功陛氏

EDRは、PCやサーバー(エンドポイント)における不審な挙動を検知し、迅速な対応を支援するソリューションだ。その有効性と運用について、佐藤氏は次のようにアドバイスした。

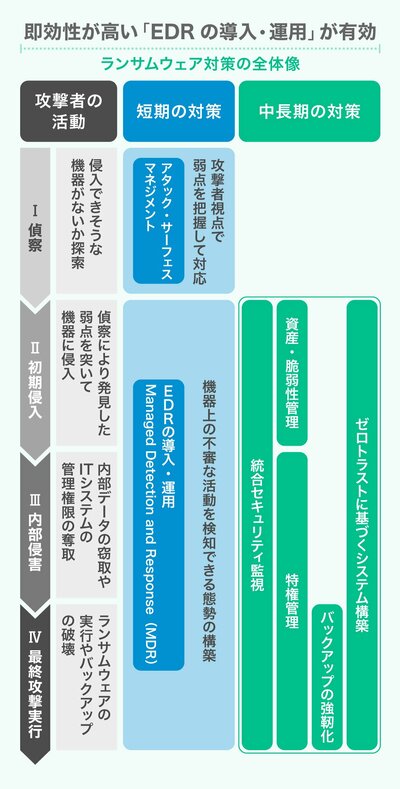

「従来の対策は外部からPCやサーバーへの初期侵入を防ぐことを重視していますが、攻撃を防ぎ切るのは困難。侵入されることを前提とした対策への転換が必要です。そのための機器上の不審な活動を検知できる体制の構築には、短期間で導入でき、かつ即効性の高いランサムウェア対策として『EDRの導入・運用』が有効です。ただし、EDRの運用には高いスキルなどが必要となるため、即戦力化には外部委託をお勧めします」

その上で、佐藤氏はデロイト トーマツ サイバーのEDRサービス「スレット セキュリティ モニタリング for EDR」を提案した。

デロイトのウェビナー資料を基にダイヤモンド社作成

デロイトのウェビナー資料を基にダイヤモンド社作成拡大画像表示

「マーケットで実績のある複数のEDR製品に対応し、24時間365日体制で監視・対応します。不審な挙動を見つけたときは、事前の取り決めに従い、その通信やプロセスの遮断を行います。さらに、インシデント発生時にフォレンジック対応(不正・犯罪の痕跡の抽出など)まで一気通貫で支援が可能です」

加えて、さまざまな機器のログデータを収集し、リアルタイムで脅威を検出する「SaaS型SIEMサービス」を追加すると、EDRと他のセキュリティ機器のログを横断した統合監視への拡張が可能になる。