サイバーセキュリティの「実効性」に関する課題

野見山 雅史

野見山 雅史デロイト トーマツ サイバーセキュリティ先端研究所 主席研究員

サイバーセキュリティ対策の実効性を評価することは簡単ではありません。インシデントが発生しないことをもって「実効性あり」と言えるかというと、単に攻撃を受けていないだけかもしれませんし、あるいはインシデントが発生していることに気が付いていないだけかもしれません。

実際にサイバー攻撃の被害にあえば、その原因を分析することで「この対策が甘かった」という気付きを得ることができるでしょうが、それではさすがに遅すぎますので、被害にあう前に実効性を評価すべきです。

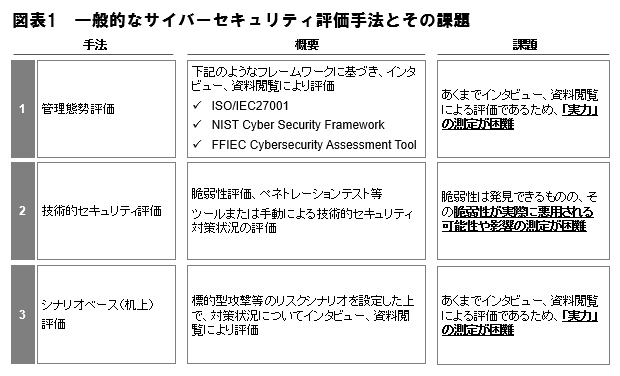

こういった評価の必要性については多くの組織が認識しており、実際に図表1に示すようなセキュリティ評価が一般的に実施されています。しかし図表1内に「課題」として記載したとおり、これらの評価では対策の実効性や、もし被害を受けてしまった場合の影響の把握が困難であるのが実情です。

出所:デロイト トーマツ リスクサービス

出所:デロイト トーマツ リスクサービス

そこで、サイバーセキュリティ対策の実効性評価を行う手法としてRed Team Operations(「レッドチームテスト」「レッドチーム演習」と呼ばれることもあります。本稿では以降「RTO」と表記します。)が近年注目を集めています。欧州の金融監督当局ではRTOの実施を監督下にある金融機関に順次求めており、これがグローバルな潮流になっている等、一般に重要インフラと呼ばれる業界でその実施が浸透しつつあります。本稿ではRTOについてその概要、意義、実施時のポイントなどを紹介します。