仮想実行エンジンで

マルウエアを検出

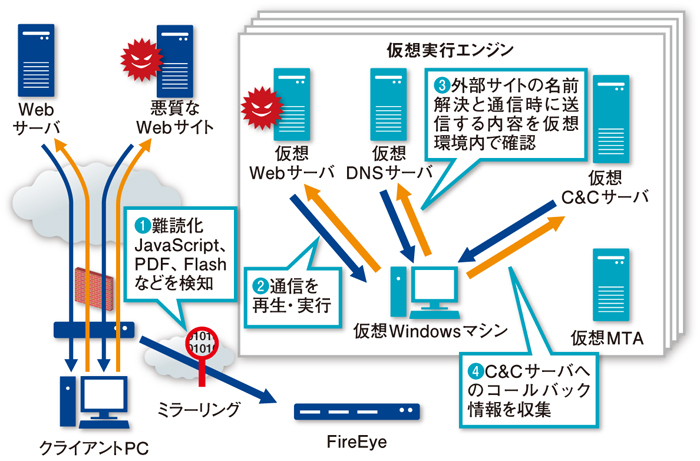

図2 仮想実行エンジンでマルウエアを検知するFireEye 標的型攻撃には、添付ファイルや悪意のあるWebサイトに誘導するリンク情報が埋め込まれている。そこで、マルウエアが仕掛けられている可能性のあるコンテンツ(添付ファイル、URL情報)をFireEyeの仮想実行エンジンを使って機器内で再生し、マルウエアを検知、監視する。また、添付ファイル、URLリンク情報のないメールについては、FireEyeを経由せずにユーザーに届けられる。

図2 仮想実行エンジンでマルウエアを検知するFireEye 標的型攻撃には、添付ファイルや悪意のあるWebサイトに誘導するリンク情報が埋め込まれている。そこで、マルウエアが仕掛けられている可能性のあるコンテンツ(添付ファイル、URL情報)をFireEyeの仮想実行エンジンを使って機器内で再生し、マルウエアを検知、監視する。また、添付ファイル、URLリンク情報のないメールについては、FireEyeを経由せずにユーザーに届けられる。拡大画像表示

こうした標的型攻撃の有効な防御策として注目されているのが、マクニカネットワークスが提供する「FireEye」だ。最新技術の仮想実行エンジンを使って、メールやWebに潜むマルウエアを検知するセキュリティアプライアンスである。シグネチャのパターンマッチングなどは使わずに、アプライアンス内の仮想実行エンジンでマルウエアの挙動を監視するため、未知の攻撃に対しても検知可能といった特徴がある。

攻撃者が仕掛けたマルウエアは、PCを感染させた後、情報を盗み出すために外部のサーバと通信するケースが多い。「FireEyeは仮想実行エンジン内に仮想的に外部サーバを立ててマルウエアの動作を解析します。それと同時に、情報を抜き出す社外のサーバとの通信(コールバック通信)についても解析、検知できます(図2)」。

未知の脅威を検知し

世界中でリアルタイムに共有

検知されたマルウエアから得た情報は独自のデータベースに登録され、即座に世界中のFireEyeユーザーに共有される。つまり、全世界に設置されているFireEye機器がそれぞれに未知のマルウエアの収集・解析を行っている形になっており、その内容をリアルタイムで共有できるため、情報の精度と鮮度が高い。

「FireEyeは、これまで気付かなかった社内PCのマルウエア感染を『見える化』することもできます」と高橋氏。企業のIT管理者やシステムインテグレータは、マルウエア検知の通知を受けた後、感染PCの隔離や既存のセキュリティ製品を用いたコールバック通信の遮断、感染済みのPCからマルウエアを削除するクリーンアップなど、必要に応じて適切な対策を打つことができる。

FireEyeを試験的に導入した企業では、図1のような既存セキュリティ対策を実施しているにもかかわらず、高い確率でマルウエア感染が検出されるという。また、検出したマルウエア検体について、ウイルス対策製品の検知率を調べたところ、数十社中、検出できたのは数製品のみという調査結果もある。既存セキュリティ対策をすり抜ける標的型攻撃の実情を物語っている。

FireEyeは、知的所有権や設計データなどの経営資産を守りたい製造業や、個人情報や取引情報の保護が必須の金融機関、国家機密に関する情報を多く持つために実際に標的型攻撃の被害が相次いでいる官公庁などで導入の関心が高いという。機密情報の保護はもちろん、企業の社会的信用を失墜しないためにも、標的型攻撃の対策が求められている。