大量の個人情報の漏えいは必ずといっていいほどデータベース(DB)が狙われている。多層防御の最後の砦ともいえるDBのアクセス管理は、アクセスログの監査による異常アクセスの検知とブロックが重要になる。マクニカソリューションズは、監査証跡だけでなく、事故を未然に防ぐプロアクティブなDBセキュリティを提案する。

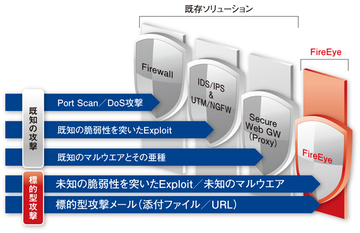

昨年来、情報セキュリティのトレンドは標的型攻撃の対策に一気に傾いた。標的型攻撃では入り口対策、出口対策という攻撃への対策がもちろん重要になる。一方で、攻撃手法にかかわらずDBそのものをいかに守り、情報漏えいを未然に防ぐかという観点を忘れてはならない。

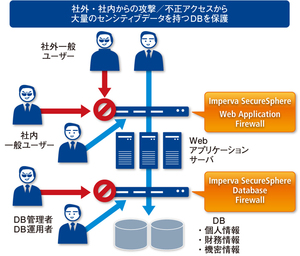

DBのセキュリティリスクでは、Webサーバを経由した社外からの攻撃の他、社内からの不正アクセスもある。残念ながら、自社や協力会社の社員が意図的に情報を窃取するケースは少なくない。

マクニカソリューションズ

マクニカソリューションズ代表取締役社長 森 重憲氏

こうしたDBの不正アクセス対策として有効なのがログ監査である。いつ、誰が、どのDBに、何をしたかという痕跡(アクセスログ)を記録・保存する。これにより、問題発生時にログ情報を基に原因の追跡、特定が可能になる。

「ログ監査では、社外・社内からのDBアクセスを記録するだけでなく、不正アクセスを見つけ出す仕組みが重要です。『社員を疑うのか』という声もありますが、社員を信じているからこそ、問題発生時に社員の正当性を証明する記録でもあるわけです」と、マクニカソリューションズ社長の森重憲氏は強調する(図1)。

必要なログを見極め

無駄なコストをなくす

図1 DBからの情報漏えい対策 社外からの攻撃では、Web Application Firewallの導入が有効だが、社内からの不正アクセス対策ではログ監査がポイントになる。DBアクセスを監視し、不正アクセス時にアラートを発行したり、アクセスを遮断したりすることで情報漏えいを防ぐ。また、ログの監査証跡を行うことで、社内のDB管理者などの正当性を証明できる。

図1 DBからの情報漏えい対策 社外からの攻撃では、Web Application Firewallの導入が有効だが、社内からの不正アクセス対策ではログ監査がポイントになる。DBアクセスを監視し、不正アクセス時にアラートを発行したり、アクセスを遮断したりすることで情報漏えいを防ぐ。また、ログの監査証跡を行うことで、社内のDB管理者などの正当性を証明できる。拡大画像表示

監査証跡のためにDBアクセスのログをすべて取得してきた企業もあるだろう。しかし、情報セキュリティに関する各種基準・ガイドラインを見ても、すべてのログの取得を要求・推奨しているところはほとんどない。

ログ監査は重要だが、すべてのログを取得するのは考えものだ。監査証跡のためにログを数年間保管することになるが、すべてのログを取得・保管するとストレージの容量やコスト負担も大きくなる。

そこで、取得・保管するログの要不要を見極める必要がある。専門家によれば、企業内のDBに占めるセンシティブな情報は、一般的に5%程度だという。「外部に漏れては困る個人情報などセンシティブなデータへのアクセスのみすべてログを取得し、それ以外は不正アクセスの可能性があるもののみを取得すれば十分です。そうすれば、無駄なコストも発生しません」と、森氏は取得するログの選別を提案する。