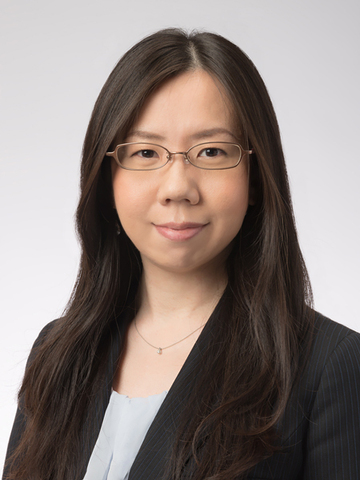

林 和洋(はやし・かずひろ)

林 和洋(はやし・かずひろ)プライスウォーターハウスクーパース シニアマネージャー。監査法人系コンサルティング会社およびITセキュリティ企業の取締役を経験後、現職。セキュリティ対策の評価・改善、セキュリティオペレーションセンター構築、CSIRT構築、インシデント対応等のサイバーセキュリティ関連サービスを提供。

サイバー攻撃を「防ぐ」ことはできるのか?

相次いで報じられるサイバーインシデントのニュースを見て、思うことは誰もが同じだろう。「サイバー攻撃を防ぐためには、どのような対策を取ればよいのだろうか?」

しかし、この問いに対する答えは簡単ではない。サイバー攻撃を防ぐことは事実上できないからだ。最近のサイバー攻撃では、システムやソフトウェアの未知の脆弱性を突く攻撃と、人間の隙や管理の甘さを突くソーシャルエンジニアリングが巧妙に組み合わせられている。このようなサイバー攻撃を仕掛けられた場合、未然に防止することは不可能だ。

どのような対策に投資をすべきか?

ファイアウォールやアンチウイルス、不正侵入防御装置――。よく知られているセキュリティ対策のほとんどは、企業内への不正な侵入を「防ぐ」ためのソリューションだ。日本企業の多くはこれまで、サイバー攻撃を防ぐため「防御」の分野に偏った投資をしてきた。しかし、巧妙に仕組まれたサイバー攻撃を防ぎきることはできない。ここで必要なのは発想の転換だ。防ぐことができないのであれば、どのようにすればサイバー攻撃を早く見つけ出し、その被害を最小限に抑えることができるだろうか?

「抑止」「予防」から、「検知」「回復」へ

セキュリティ対策は、その目的から「抑止」「予防」「検知」「回復」の4つの分野に分類することができる。今後は、「検知」「回復」という、企業がサイバー攻撃を受けてしまった後の対策に重点的に投資すべきであると考える。

●ログの有効活用

これまでシステムのログは、無駄にストレージを消費するだけの無用の長物のように思われてきた。しかし、サイバー攻撃をいち早く検知するカギは、実はこのログの山に隠れている。ただ、むやみにログを取得し、手当たり次第に見ていくのは効率的ではない。ログを使ってサイバー攻撃を検知するには、しっかりとした戦略が必要である。

●現実的な脅威シナリオをいかに描くか

まず、自社においてサイバー攻撃が発生し、実被害(情報漏洩)が発生する場合のシナリオを考える必要がある。最新のサイバー攻撃にはどのようなものがあるのか、マルウェアはどのような動き方をするのかを理解し、自社のシステム環境に照らし合わせた場合、脅威が現実のものとなるシナリオを描かなければならない。

この脅威シナリオは通常、複数のステップから構成される。まず、マルウェアが添付されたメールが送付される、そしてマルウェアが実行されると外部のサイトに接続を試みる、次に内部ネットワークが探索される・・・といった具合だ。

この脅威シナリオにおいて、どの段階で検知するのが効率的なのかを考えよう。一般的に、どのような脅威シナリオでも、必ず通過しなければならないサーバーやネットワーク、つまり「チョークポイント」がある。このようなチョークポイントを見つけ出し、一網打尽にできれば効果的だ。