標的型メール攻撃訓練の継続で

「クリック後」の危機対応も盤石に

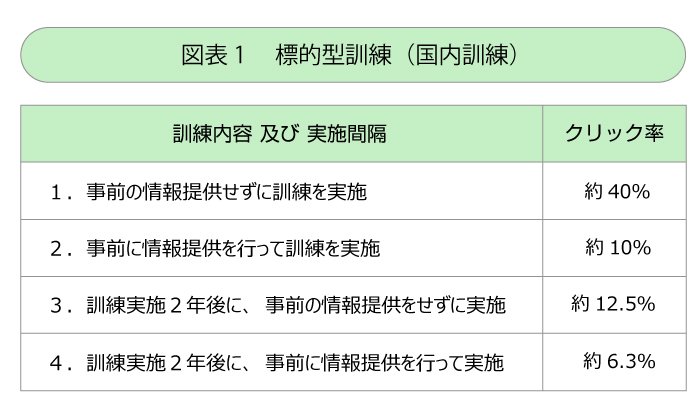

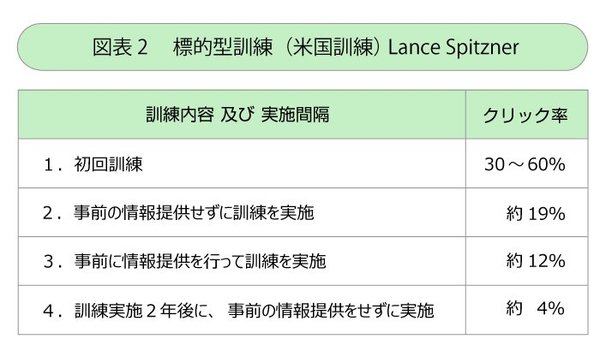

ここで、日米で行われた標的型メール攻撃訓練の結果を図表1、2に示す。中でも図表2は、ランス・スピッツナー[1]氏が2014年のRSA Conferenceで紹介した米国における訓練の結果だ。

日米とも初回の訓練では、平均して40%程度のクリック率になるが、毎月の訓練である程度(米国:4%)にまで落とせることが分かった。ただし、内容を難しくする必要があるという。

よく標的型メール攻撃への対策について、「いくら継続的な訓練でも、クリック率がゼロにならないため、攻撃防止にならない」と言われる。だからと言って技術的対策を行い、ウイルス対策ソフトやファイアウォール、IDS/IPS等の製品を導入したところで、攻撃による事故はゼロにはならない。

継続的な訓練で、クリック率を40%から4%にできることにも大きな価値はあり、さらに継続的な教育・訓練は、従業員のセキュリティリテラシー向上効果も期待できる。リテラシーが高まれば、仮に組織内の複数端末に対して攻撃があっても、

(1) 最初に気付いた人が、周囲に対し、「標的型攻撃メールをクリックしないように」と注意喚起を行なえれば、感染は少数で済む可能性が高い。

(2) メールを誤ってクリックしても、組織の素早い対応で、大きな情報漏洩を防げる可能性がある。

といった結果を期待できる。

実際、日本年金機構の事件では、ウイルス感染を招くURL埋込型メールをクリックした後、情報漏洩が始まるまで、約10日もあった。 また、大手旅行会社の事件では、添付型メールをクリックし、未達メールが返信されたが、情報漏洩まで、約5日あったと報じている。

クリック後の対応まで考えた教育・訓練が行われていれば、大量の情報漏洩は防げたことだろう。