Photo:PIXTA

Photo:PIXTA

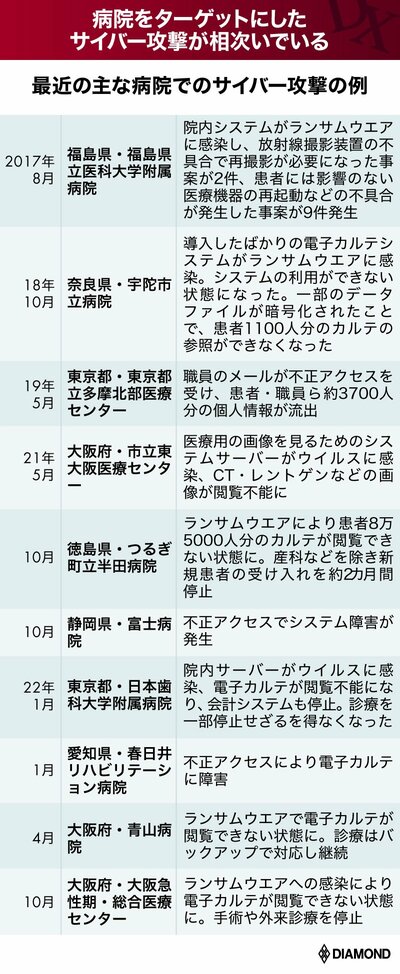

全国の病院を襲ったサイバー攻撃。特に徳島県の半田病院がロシアのハッカーに狙われ、病院機能が停止したことは注目を集めた。実は「日本の病院はカモ」という情報がダークウェブではすでに知れ渡っており、さらに専門家は「直接、特定ターゲットの生命を狙うような攻撃」のリスクすら指摘する。一方病院側の対応は脆弱で、危機的な状況がまだ続いている。特集『企業・銀行・官公庁・ITベンダー・コンサルが大騒ぎ! ヤバいDX 2023』(全13回)の#5では、あなたのかかりつけ病院やあなた自身にも迫っているセキュリティ危機についてつまびらかにする。(ダイヤモンド編集部 鈴木洋子)

「ビジネス化」したランサムウエア攻撃の

標的に定められつつある日本の病院

「日本の病院はちょっと脅すと身代金を払う。チョロいぜ。この仲介業者に頼むと、多少チャージを取られるけど、簡単に払う。現金が割と確実」。最近、ハッカーが集まるダークウェブのチャットの中で、このような恐ろしげな会話が飛び交っているという。

脆弱なシステムに外部からサイバー攻撃を仕掛け、ITシステムを掌握し、復旧を条件に身代金を要求する「ランサムウエア攻撃」。2021年には徳島県のつるぎ町立半田病院、22年には大阪急性期・総合医療センターが被害を受け、手術や外来診療を停止する騒ぎとなったのは記憶に新しい。

実は、こうしたランサムウエア攻撃を仕掛ける集団の中で、日本の病院は「カモ」として知られるようになってしまっているというのだ。

何しろ、ブラックマーケットでは、「ランサムウエア・アズ・ア・サービス(Ransomware as a Service:RaaS)」という業態がすでに確立しているほど。具体的には、サーバーやネットワーク機器の脆弱性が放置されているドメイン(IPネットワークで個々のコンピュータを識別し接続先を指定するために使用される名称の一部)のリストが、一つ10ドルなどの安価で販売されている。さらにそれに攻撃をかけるツールキットや、身代金を受け取るための口座、マネーロンダリングの代行サービスなどが全て販売されているという。つまり、誰もが「気軽に」ランサムウエア攻撃を行えるプラットフォームができているのだ。

近年のランサムウエア攻撃は巧妙化している。一昔前の「セキュリティソフトを入れて、メールに添付された怪しいファイルをクリックしなければ大丈夫」などというレベルではない。ネットワークの脆弱性を突いて誰も気付かないうちに侵入し、システム内部を全て見て回り、ネットワーク権限を奪ってセキュリティソフトをオフにする、ということまで可能になるのだ。大阪急性期・総合医療センターでは、最初の侵入経路は外部給食会社からで、本体のみではなく取引先や子会社を経由した攻撃も実際に行われている。

これらの犯人集団は金が目的だ。そのため機密情報を持ちながらシステムが脆弱で、しかも身代金をすぐ払うターゲットは格好の的となる。「犯行を行ったと主張する犯人集団が、『この病院から支払いがあった』という情報を大量にチャットでやりとりしている。この中に明らかに日本の病院名が増えている」と、病院のITセキュリティに詳しい一般社団法人医療ISACの深津博代表理事は指摘する。

病院のITシステムは個人の病気や健康の履歴という、最重要個人情報を取り扱う。日本の病院がターゲットにされているという深刻な状況にもかかわらず、その攻撃から病院を守るべき防御壁はあまりにもろい。大病院・個人病院を問わず、あなたのかかりつけ病院に、そしてひいてはあなたにいつ被害が及んでもおかしくないのだ。そんな深刻な事態の深層に、今後予想される具体的な攻撃方法を含めて、次ページから迫っていく。