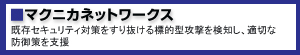

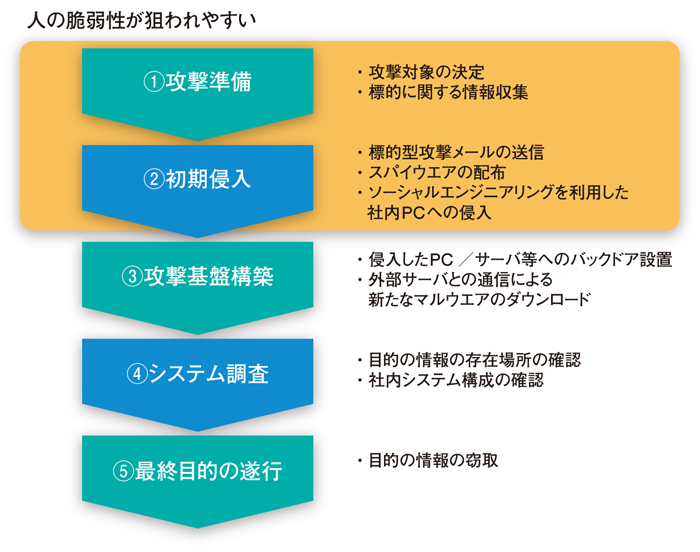

図 標的型攻撃のプロセス

図 標的型攻撃のプロセス拡大画像表示

APTは段階的に攻撃を仕掛ける特徴がある(図)。初期の準備段階では、標的となる企業に関する情報収集が行われる。そして実在する部署や担当者名を詐称してウイルスを埋め込んだ添付ファイル付きメールなどを標的に送信。メールを受け取った人は、不審に思うことなく開封して感染する。

従来のウイルス感染であれば、この段階でPCの動作異常が生じたり、対策ソフトが感染を検知したりして駆除できた。だが、APTでは、初期段階では目立った行動を起こさない。攻撃者が社内システムに侵入させたウイルス(マルウエア)を外部のサーバから操作し、社員の正規のID・パスワードを盗み取るなど、攻撃を永続的に繰り返すための基盤づくりを優先する。いわば、「最初に合鍵を作り、その後、何度でも普通に鍵を開けて継続的に社内の情報を盗み出すようなものです」と舘野氏は手口を説明する。

APTから企業を守る

リスク管理を強化

攻撃者が盗み取る情報は、企業にとって重要な設計情報や特許情報などの知的財産だけではない。「社内でもあまり知らないような新製品の開発情報やプロジェクトの内容なども狙われています」。

APTの手口や被害がマスコミなどで盛んに報道されるようになり、危機意識を持ち始めている企業もある。だが、従来のセキュリティ対策と異なり、どのように対処すればいいのかわからない、という声も聞かれる。

まずは、社内へのウイルス侵入などを防御する「入り口対策」と、社内から外部への情報流出を防ぐ「出口対策」の両面から考えることが重要だ。

入り口対策では、不審なメールは開かない、業務外のWebアクセスはしないなど社員の意識を徹底する。また、被害範囲を最小化するために、「重要なシステムを隔離するなど、多層的に防御する方法もあります」。

出口対策では、社内から社外への通信を監視して異常な動きを検知したり、通信のログ情報を収集、分析して問題発生時の原因究明に役立てたりすることも求められるという。「セキュリティツールの活用など技術面に加え、セキュリティポリシーの見直しなど、APTから企業を守るリスク管理の強化が必要です」と舘野氏は強調する。こうした組織体制をいかに推進するか、トップの判断がますます欠かせなくなってきている。