事件の背後に潜む

犯罪グループの存在

これら、攻撃者の背景には、犯罪グループの存在がうかがえる。

警察庁によれば、SIMスワップのスキ―ムの代表例として、(1)被害者から個人情報を収集するスミッシング役が、本人確認書類を偽造する偽造役に情報を渡し、(2)偽造犯がSIMスワップの実行役に偽造書類を渡してSIMスワップを実行させる、という分業制がとられているという。

実際、昨年1月に愛知県警が検挙したSIMスワップ事件では、被疑者の一人が闇バイトで実行役を勧誘していた。

犯罪グループにとって、個人情報を手に入れるのは極めて容易だ。

前述のフィッシングなどの手法に加え、実際にダークウェブ上では、大量の個人情報が現在進行形で売買されている。

2018年には、セキュリティー企業のファイア・アイが、2億件以上の日本人の個人情報が中国の闇サイトで売買されていたと発表。その個人情報の販売元は中国在住の個人とみられ、2億件の情報は、過去の漏洩事件で流出した個人情報や、同様に闇サイトで売買されている情報を集めたものである可能性を示している。

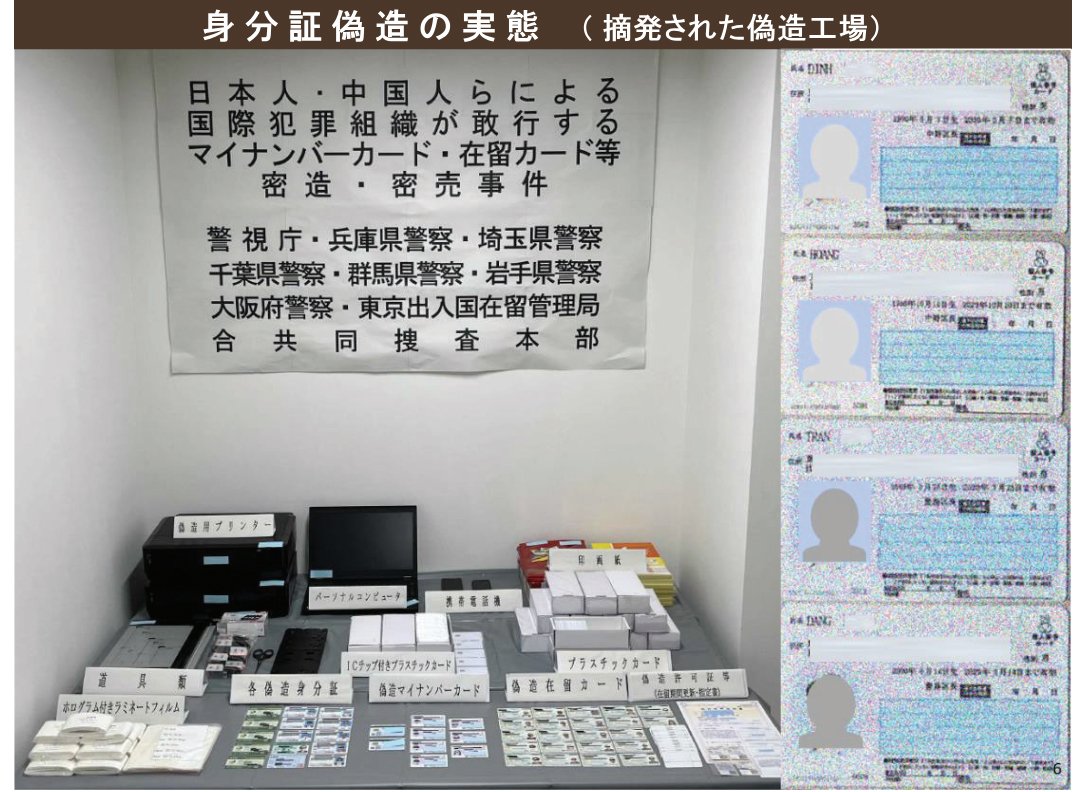

さらに、身分証偽造工場の摘発も相次いでいる。

昨年12月には、知人から偽造の仕事を紹介された女が、偽造に必要なデータについてWeChatを通じて受領し、中国から届いたPCやプリンターを使用してカードを偽造。女は偽造カードを国内の指定場所に郵送し、日当として約1万2000~1万6000円相当の電子マネーを受け取っていた。女が約1万枚のカードの偽造に関与していた可能性があり、そのうちマイナンバーカードは750枚ほどで、他は在留カードが多いという。

昨年10月には、東京都在住の20代の中国籍の夫と妻が、在留カードや運転免許証など約1万人分の偽造依頼を受けてカードを偽造し、逮捕されている。産経新聞によれば、「容疑者らは、中国のサイトに『簡単な仕事』と示された求人に応募、指示役から送られてくるデータをもとに、プリンターなどを使って製造していた」と報じている(なお、これらの偽造では、券面のみの偽造=いわゆる外見上の偽造をした形で、ICチップ内に含まれる情報は複製されておらず、このICチップを使った認証やサービス自体が悪用される心配はない)。

当然、SIMスワップの犯罪グループは、このような偽造工場から本人確認書類などの偽造書類を調達することもある。

警察庁「本人確認書類の偽変造等の実態」

警察庁「本人確認書類の偽変造等の実態」