ECサイトを狙う、攻撃者の二つの手口

実のところ、ECサイトを狙った攻撃の手口自体は、ここ数年それほど変化していない。その背景には、2018年に施行された改正割賦販売法がある。この法改正により、ECサイト事業者におけるクレジットカード情報の取扱いに関して、事実上、クレジットカード番号等の非保持化が義務付けられることとなった。

そのため、現在のECサイトのほとんどは、クレジットカード情報を自社で保持しない仕組みを採用している。それなのに、なぜ完全な形のクレジットカード情報が漏えいしてしまうのか?その答えは、ECサイトの決済画面で、ユーザーが入力したクレジットカード情報を抜き取られてしまうからだ。この手口は「Webスキミング」と呼ばれている。

ECサイトがクレジットカード情報を保持せず、自社サーバーも通さず、決済代行事業者に直接送信するようになった結果、主流になった攻撃手法が「JavaScriptを使用した決済代行クラック」だ。ECサイト上の決済画面では、入力された値を決済代行会社に渡すためのスクリプトが使用されている。クラッカーはこのJavaScriptに不正なコードを追加し、決済業者への送信と同時に、自分のサーバーにも情報をコピーする。この方法だと、決済自体は正常に完了するため、被害に気付きにくいという特徴がある。実際、タリーズコーヒージャパンも4年近く気付いていなかったために、これほど大規模な情報漏えいになってしまった。

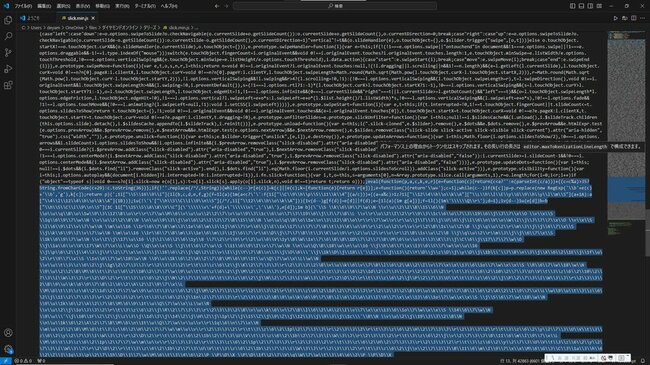

InternetArchive上に残されていた記録から、クラッカーに改ざんされたと思われるモジュールを確認してみた。元々平文で書かれた部分がオリジナル、難読化されている部分(青い部分)はクラッカーによって植え付けられた改ざん部分だと思われる(以下、本文中の画像はすべて筆者がキャプチャしたもの) 拡大画像表示

InternetArchive上に残されていた記録から、クラッカーに改ざんされたと思われるモジュールを確認してみた。元々平文で書かれた部分がオリジナル、難読化されている部分(青い部分)はクラッカーによって植え付けられた改ざん部分だと思われる(以下、本文中の画像はすべて筆者がキャプチャしたもの) 拡大画像表示